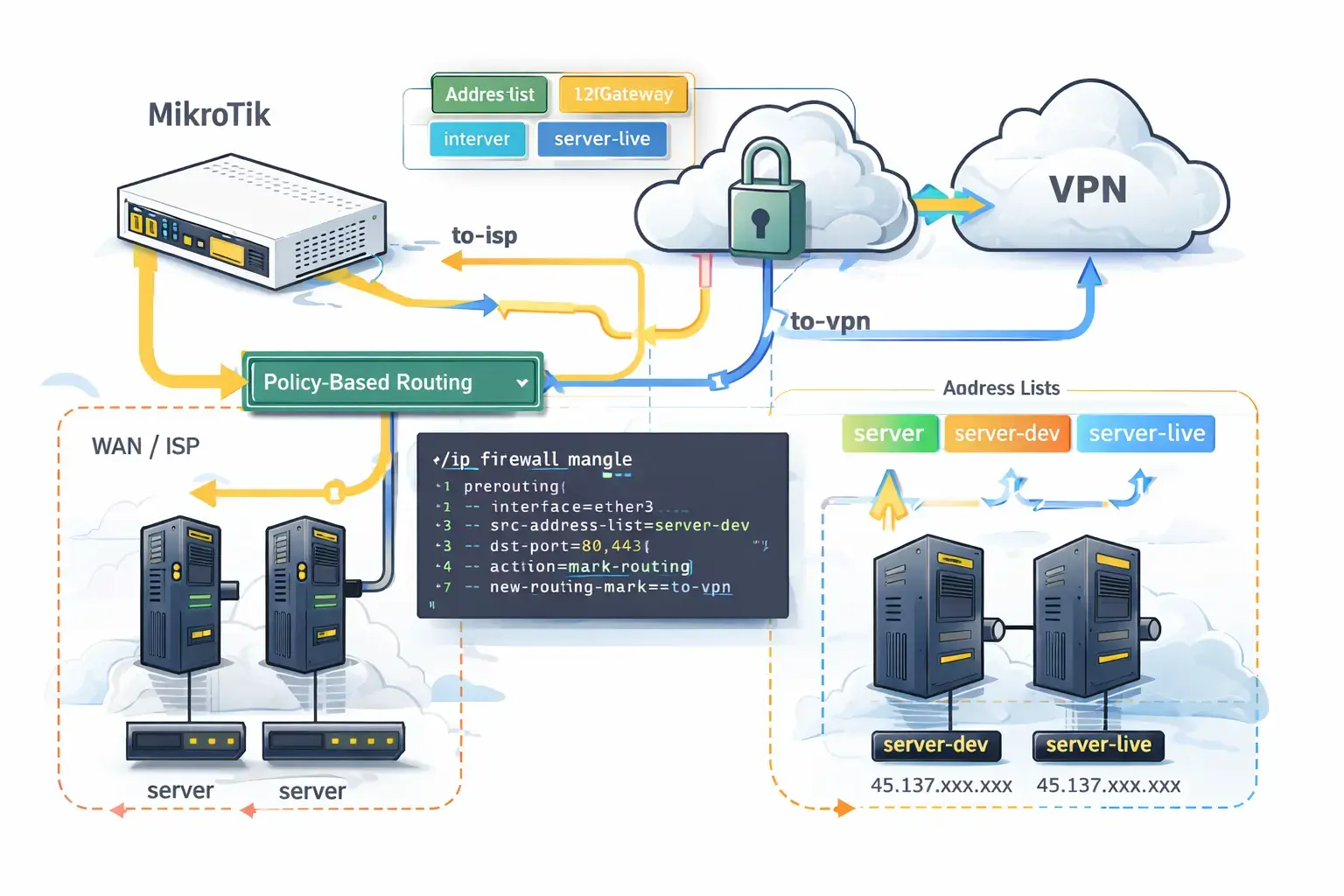

Pada beberapa skenario infrastruktur jaringan, sering kali dibutuhkan pemisahan jalur internet. Contohnya, hanya server tertentu yang harus keluar melalui VPN (misalnya untuk mendapatkan IP public static), sementara server atau client lain tetap menggunakan jalur ISP lokal agar lebih cepat dan efisien.

Dokumentasi ini menjelaskan langkah demi langkah konfigurasi policy-based routing di Mikrotik, dengan studi kasus: hanya server-dev yang diarahkan ke VPN, sedangkan trafik lainnya menggunakan jalur ISP normal.

1. Memastikan Mikrotik Sudah Terhubung ke Internet (ISP)

Langkah pertama adalah memastikan Mikrotik sudah memiliki koneksi internet yang aktif melalui ISP. Biasanya ditandai dengan adanya default route tanpa routing-mark.

0.0.0.0/0 → gateway ISP (contoh: 192.168.18.1) Route ini akan menjadi jalur utama (default) untuk seluruh trafik yang tidak ditandai khusus.

2. Membuat Address List untuk Server yang Akan Ditandai

Address list digunakan untuk mengelompokkan IP atau subnet tertentu yang akan diarahkan ke VPN. Pada contoh ini digunakan address list bernama server-dev.

Contoh menambahkan IP server-dev:

/ip firewall address-list

add list=server-dev address=192.168.62.10 comment="Server Dev 1"

add list=server-dev address=192.168.62.11 comment="Server Dev 2" Address list juga dapat berupa subnet jika diperlukan, misalnya:

add list=server-dev address=192.168.62.0/24 3. Menyiapkan Routing Table dan Route

3.1 Routing ke ISP (to-isp)

Routing ke ISP biasanya sudah tersedia secara default tanpa routing-mark. Namun jika menggunakan routing table terpisah, pastikan tersedia route seperti berikut:

/ip route

add dst-address=0.0.0.0/0 gateway=192.168.18.1 routing-table=to-isp 3.2 Routing ke VPN (to-vpn)

Pastikan VPN (misalnya L2TP/IPSec) sudah terhubung dan memiliki default route khusus dengan routing-mark=to-vpn.

/ip route

add dst-address=0.0.0.0/0 gateway=l2tp-vpn routing-table=to-vpn Route ini tidak akan aktif kecuali ada paket yang ditandai menggunakan mangle.

4. Membuat Mangle Rule untuk Policy Routing

Mangle digunakan untuk menandai trafik dari server-dev agar diarahkan ke jalur VPN. Pada contoh ini, trafik HTTP dan HTTPS dari server-dev yang masuk melalui ether3 akan diarahkan ke VPN.

/ip firewall mangle

add chain=prerouting \

protocol=tcp \

dst-port=80,443 \

in-interface=ether3 \

src-address-list=server-dev \

action=mark-routing \

new-routing-mark=to-vpn \

passthrough=yes Penjelasan singkat parameter:

- chain=prerouting — menandai paket sebelum proses routing.

- in-interface=ether3 — trafik berasal dari interface ether3.

- src-address-list=server-dev — hanya server-dev yang ditandai.

- protocol=tcp dst-port=80,443 — khusus HTTP dan HTTPS.

- new-routing-mark=to-vpn — diarahkan ke routing table VPN.

- passthrough=yes — paket tetap boleh diproses oleh rule berikutnya.

Dengan konfigurasi ini, hanya server-dev yang akan keluar internet melalui VPN, sementara server dan client lain tetap menggunakan jalur ISP normal.

Penutup

Pendekatan policy routing seperti ini membuat konfigurasi lebih rapi, aman, dan fleksibel. VPN hanya digunakan oleh host yang benar-benar membutuhkannya, tanpa mengorbankan performa jaringan secara keseluruhan.

Konfigurasi dapat dikembangkan lebih lanjut, misalnya dengan menambahkan proteksi agar server-dev tidak dapat mengakses internet jika VPN terputus.